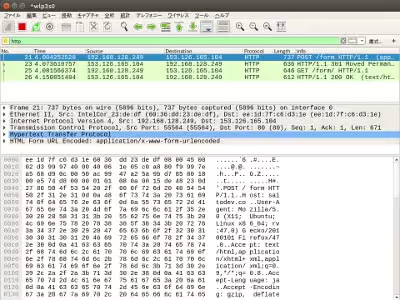

インターネット内に流れているパケットを傍受してみるでネットワーク内でやりとりされているパケットを傍受することが出来た。

傍受する際に利用したソフトをWiresharkという。

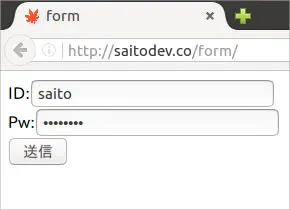

このWiresharkだけど、

データを取得した際、

こんな感じで、

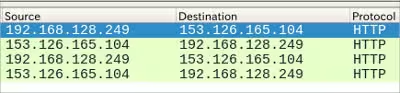

SourceとDestinationにIPアドレスという住所みたいなものがやり取りの都度表示されている。

Sourceは

この画面を表示したり、入力して送信したりしている、

いわゆる閲覧者側の位置情報(契約しているネット回線)

DestinationはWebサイトを保管しているサーバの位置情報を指している。

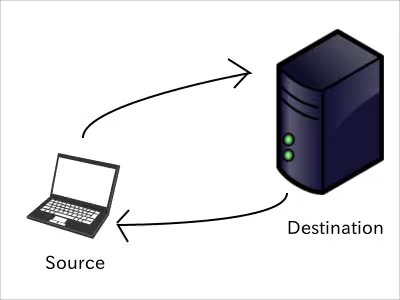

パソコンからインターネット経由でサイトを開くときは、

※左はサイトを閲覧するためのパソコンで、右はサイトがあるサーバを示す

自身のパソコンからはるか遠くに離れたサーバにアクセスし、

サーバは入力したURLを元にHTMLファイルを返し、

そのファイルを解読して、サイトを開くという仕組みになっている。

パソコンがサーバにアクセスして、サーバからHTMLファイルを受け取るということは、

パソコンはサーバの位置情報を知っていなければならないし、

サーバもアクセスしてきたパソコンの位置情報を把握していなければならない。

詳しいことはおいとくけれど、

どこかのサイトを開いた時、

そのサイトを閲覧しているパソコンの位置情報はサーバ側から知られていることになる。

ということはだよ、

前に紹介した総当り攻撃をサーバに仕掛けてしまったら、

その時点で身元がバレるということになるよね。

バレる理由は、

自宅や職場でインターネットを利用するためには業者と契約しなければならず、

契約した時点で業者は利用者の位置情報を把握したことになるため。

そこで利用するのがカフェとかで利用できるフリーWiFi。

これならばカフェを運営する人の位置情報でアクセスできる様になるため、

心置きなくどこかのサイトを攻撃することができる様になる。

ただ、

カフェになると入り浸りになると色々と怪しい。

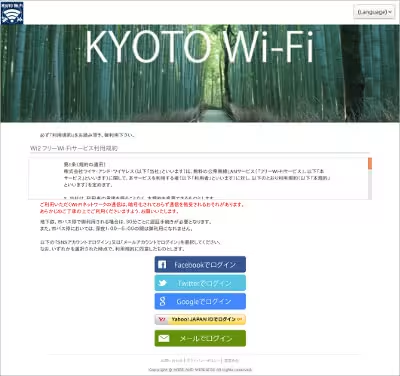

そういうことでフリーWiFiとして候補に挙がるのが、

公共のWiFi。

京都だとバス停の近くや役所で利用できるWiFiね。

こんな感じで、SNSやGMailのアカウントがあれば使用可能。

ということは、

これらのサービスのアカウントを偽装できれば、

身元がバレることなくネットワークを利用することができるというわけだ。

ここでもまだ問題が残る。

それは各SNSサービスのアカウントを作る時に、

身元がわかるメールアドレスを使用しなければならないということ。

この時、こう思ったりするだろう。

誰かが使っているGmail、FacebookやTwitterのアカウントが欲しいって。

更には、

その誰かというのが無知であればある程良いってね。

私、パソコンに詳しくないんですとか言いながら、

海外の無料のサービスとかに熱中しちゃう人のアカウントとか。

私、パソコンに詳しくないんです。という人ほど、

ネットワークに接続しても、標的にされることはないと思っている。

そういう人のアカウントを得ることができれば、

乗っ取った後もこれといった対処をすることもなければ、

何かの通知があっても意味がわからないから放置をする。

こういうアカウントは喉から手が出る程欲しいもの。

アカウントさえ盗んでしまえば、

なりすまし攻撃ができるようになるからね。

なりすましで踏み台にできるサイトを探して、

踏み台にできるサイトから新たななりすまし用のアカウントを探す。

こうやって荒れていくんだね。

追記

IPアドレス以外でも隠さなければいけないものがある

追記2

偽装するためのツールは揃っているので、今回の様な面倒なことはしなくていい(はず)

関連記事