/** Geminiが自動生成した概要 **/

この記事は、NodeMCU(ESP8266)をWiFiのアクセスポイントにする方法を解説しています。

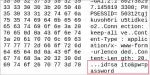

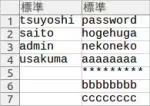

筆者は、サンプルコードを参考に、NodeMCUにWiFi接続とアクセスポイント設定のコードを記述し実行しました。

その結果、コードに記述した「ESP-AP」という名前のアクセスポイントが作成されたことを確認しました。

しかし、パスワードが設定されていないため、現時点では接続できない状態です。

記事では、引き続きWiFi用語の解説や接続方法について掘り下げていくことを示唆しています。