少し前に、接続元IPアドレスを知られたくない時にすることでブラウザからどこかのサイトにアクセスする時、自身のIPアドレス(住所みたいなもの)を送ることを記載した。

IPアドレスで接続元の情報がどれだけわかるか調べてみたで、実際にサイトにアクセスした時、運営側はどれくらいの情報がわかるのか?を調べてみた。

固定の回線であれば、地図情報である程度まで絞ることができ、WiFiであれば全然違うところを指していたけど、プロバイダ情報は常に知られているので、おそらく足が付く。

巷にはIP偽装というものがあるので、今回は実際に試してみた。

あくまで自己防衛のための勉強であって、攻撃者になるわけじゃないからね。

IP偽装をするために、

Stealthyというアドオンを使ってみた。

私はFirefoxというブラウザを使っているので、Firefox版のアドオンを入れてみると、

画面右上に

![]()

矢印で示したアイコンが表示された。

このアイコンをクリックしてみると、

![]()

こんな感じでアイコンが緑色になった。

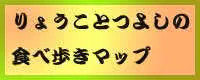

この状態で、What Is My IP Address? IP Address Tools and Moreで自身のIPアドレスを調べてみたら、

なんか全然知らないところが表示されているし、詳細を開いてみたら、Hide IPと表示された。

とりあえず、これで身元は隠せたというわけか。

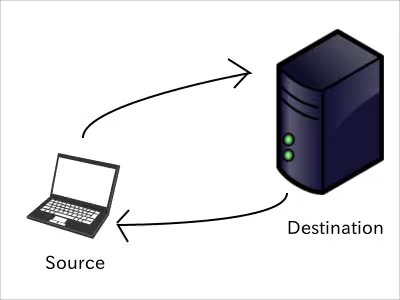

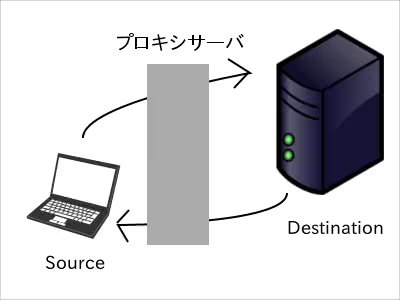

ちなみに仕組みだけど、以前示した

このサーバのやり取りに対して、

プロキシサーバという中継点をかまして、SourceからDestinationへ命令文を送るとき、送信元をプロキシサーバにし、Destinationからプロキシサーバに結果を返し、プロキシサーバは受け取ったサーバをSourceに送信する。

これで、自身(Source)はDestination(対象サイト)から身元を隠したことになる。

この仕組みを使ってみての感想だけど、処理の重いサーバを一個かましているので、表示速度はやたらと遅い。

これで対象サイトに対して何らかを仕掛けるのはないなって思った。

それと、海外の意味不明なプロキシからのアクセスを禁止すれば、サイトが攻撃される心配は減るんじゃないか?って思った。

日本の大企業はプロキシサーバを利用しているところが多かったはずなので、プロキシすべてを禁止したらアクセスが落ちそうだから、ここらへんはもっと詳しくなる必要がありそうだ。