/** Geminiが自動生成した概要 **/

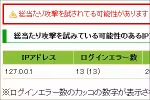

SOY CMSの管理画面に二段階認証機能が追加され、セキュリティが強化されました。この新機能を利用するには、まず「SOY CMSで管理画面のIPアドレス制限を追加しました」の記事に沿ってIPアドレス制限を設定することが必須です。信頼できる環境のIPアドレスを登録後、二段階認証の項目にチェックを入れることで有効化できます。今回の対応を含む最新パッケージは、公式サイト(https://saitodev.co/soycms/)からダウンロード可能です。これにより、SOY CMSの管理画面の安全性が向上し、より安心して運用できるようになります。